macOS に tree コマンドをインストールする

$ brew install tree

日本語ファイル名が文字化けするときは -N オプションをつける。

$ tree -N

ゆるく、AWS を使って Web サイトを公開したり、いろんなサービスを使ってみたりしていくメモ。

メトリクス 説明 ThrottledRequests リソース (テーブルやインデックスなど) でプロビジョニングされたスループットの上限を超える、DynamoDB へのリクエスト。リクエスト内で任意のイベントがプロビジョンドスループットの制限を超過した場合、ThrottledRequests は 1 ずつ増加します。たとえば、グローバルセカンダリインデックスを持つテーブルの項目を更新する場合、テーブルへの書き込みと、各インデックスへの書き込みという複数のイベントが発生します。1 つ以上のイベントが抑制されると、ThrottledRequests が 1 ずつ増加します。

(中略)

どのイベントがリクエストを抑制しているかを確認するには、ThrottledRequests と、そのテーブルとインデックスの ReadThrottleEvents と WriteThrottleEvents を比較してください。

注記

調整されたリクエストでは、HTTP 400 ステータスコードになります。これらのすべてのイベントは、ThrottledRequests メトリクスに反映されますが、UserErrors メトリクスには反映されません。

単位: Count

ディメンション: TableName, Operation

有効な統計:

-Sum

-SampleCount

DynamoDB メトリクスとディメンション - Amazon DynamoDB

メトリクス 説明 SystemErrors 指定された期間中に HTTP 500 ステータスコードを生成する、DynamoDB または DynamoDB ストリームへのリクエスト。通常、HTTP 500 は内部サービスエラーを示します。

単位: Count

ディメンション: TableName, Operation

有効な統計:

-Sum

-SampleCount

DynamoDB メトリクスとディメンション - Amazon DynamoDB

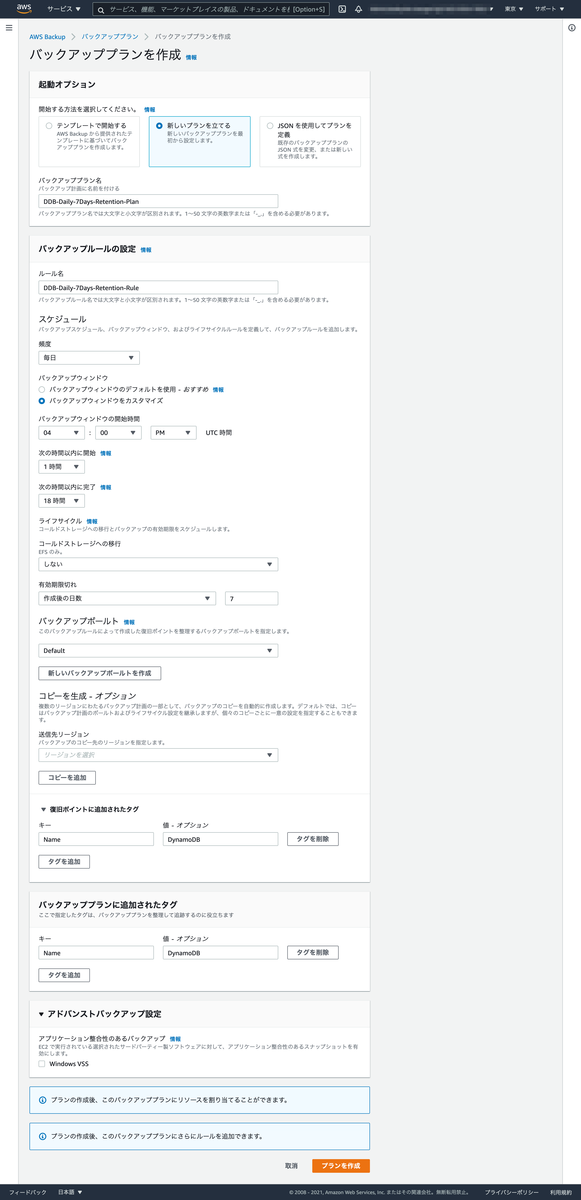

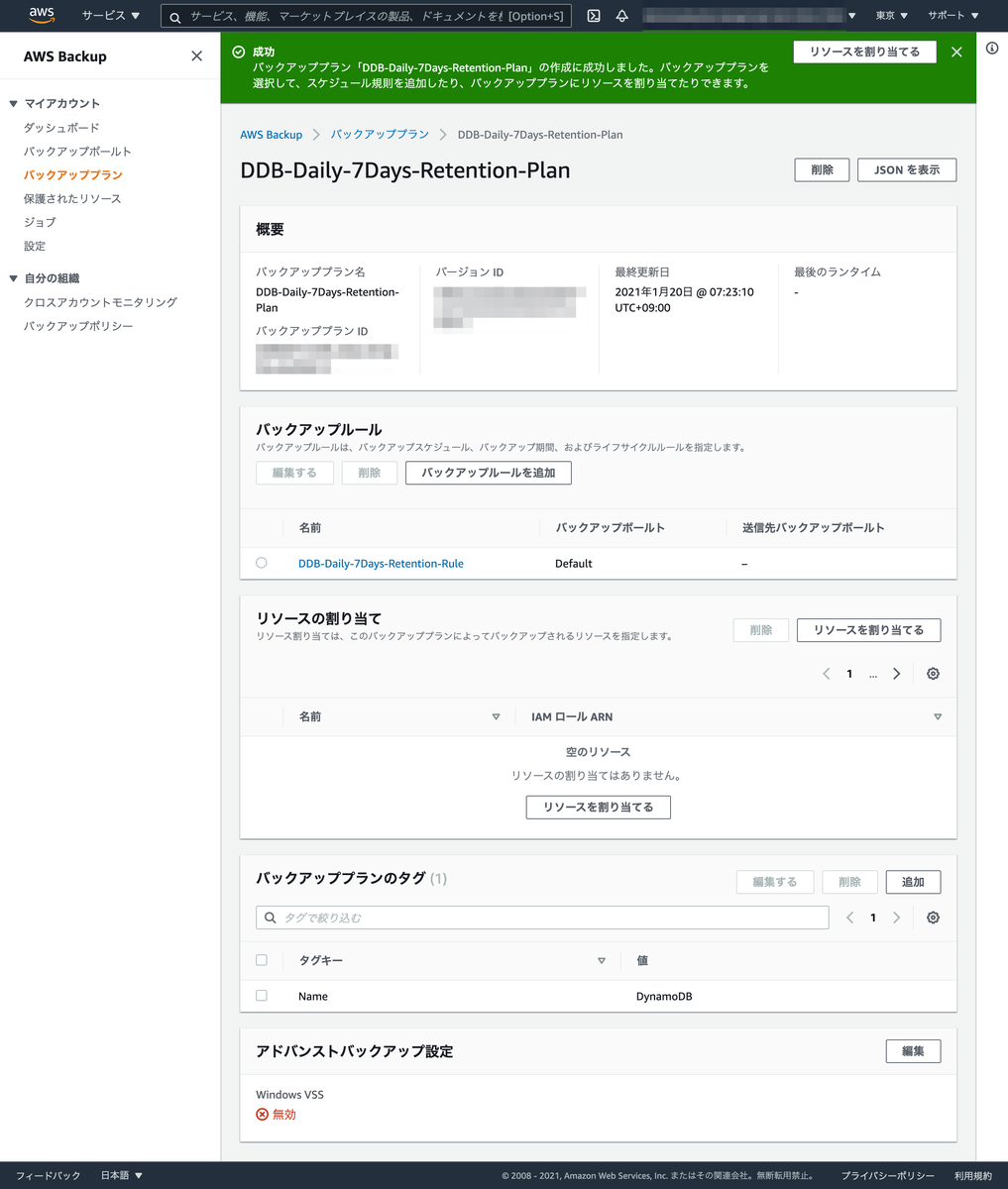

AWS Backup で Amazon DynamoDB のバックアップを日次で取得してみた。

マネジメントコンソールで AWS Backup に移動してから以下の手順で作成した。

CloudFormation で Spark UI 用に EC2 インスタンスを作成後に、参照する S3 のパスを変更する手順。

spark.eventLog.enabled true spark.history.fs.logDirectory s3a://spark-ui/ap-northeast-1/eventlog ★ spark.history.ui.port 0 spark.ssl.historyServer.enabled true spark.ssl.historyServer.port 8192 spark.ssl.historyServer.keyStorePassword ******** spark.ssl.historyServer.keyStore /home/ec2-user/ec2-13-***-***-250.ap-northeast-1.compute.amazonaws.com.jks

$ sudo systemctl restart spark-history-server.service