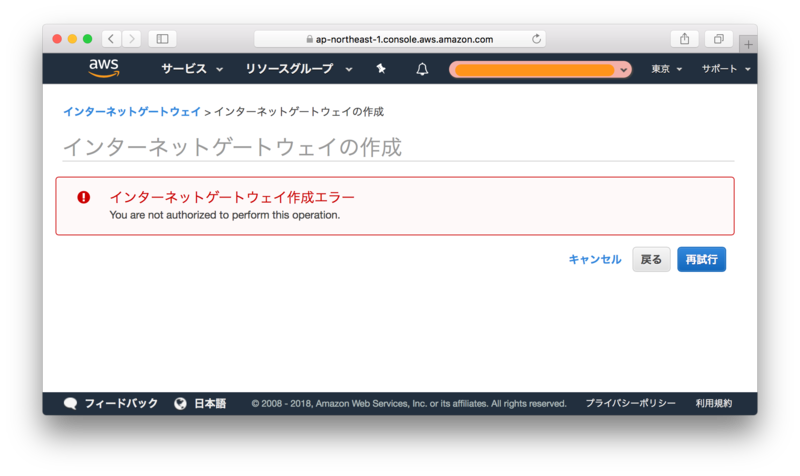

AWS Organizations の Service Control Policy(SCP) でAWSアカウントに対する Internet Gateway(IGW) の作成とアタッチ(ec2:AttachInternetGateway、ec2:CreateInternetGateway)を禁止し、禁止したアカウントで IGW を作成できないことを確認してみた。

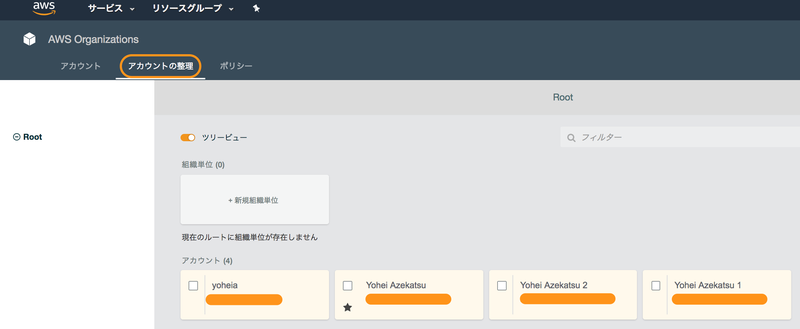

Organization Unit(OU) を作成する

- AWSマネジメントコンソールにログインする。

- 右上のアカウント名から[自分の組織]を選択する。

- [アカウントの整理]を選択し、[新規組織単位]をクリックする。

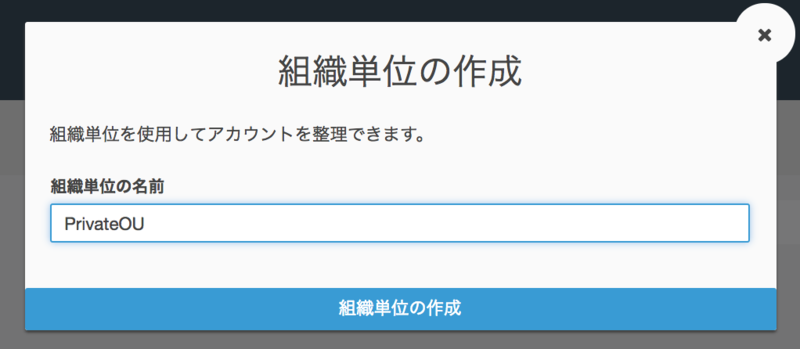

- OU名を入力し、[組織単位の作成]をクリックする。

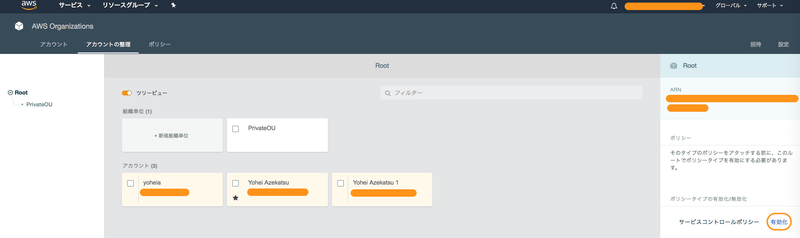

AWSアカウントを OU に所属させる

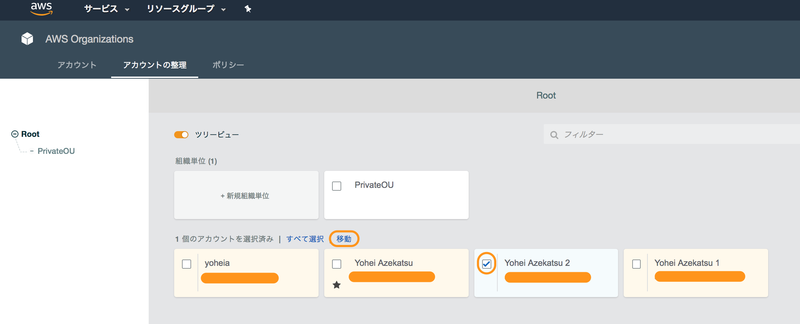

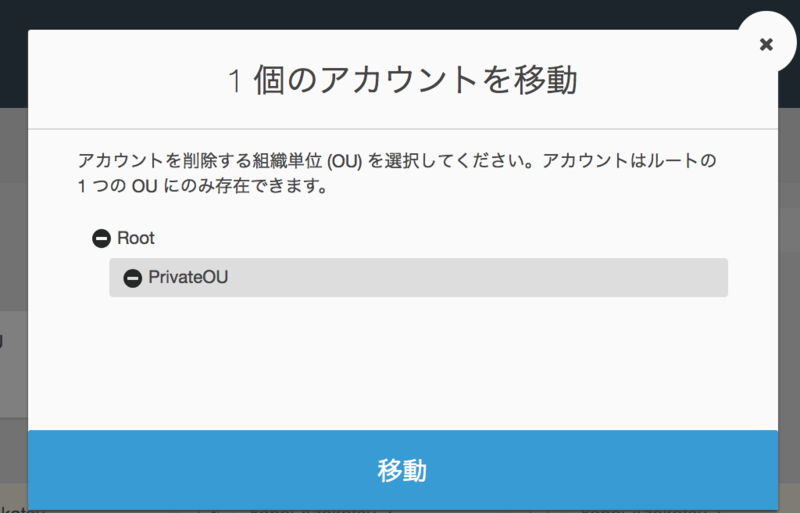

- OUに所属させるアカウントをチェックし、[移動]をクリックする。

- 移動先の OU を選択し、[移動]をクリックする。

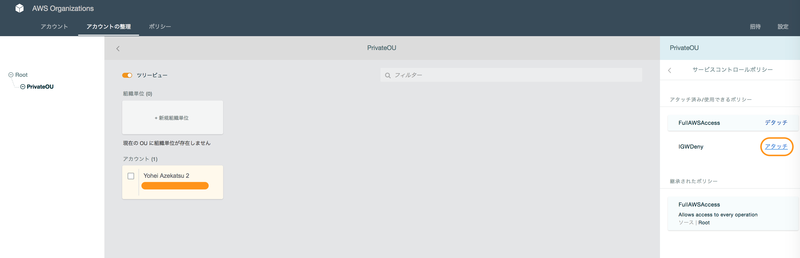

- OUをクリックすると、 アカウントが指定した OU に所属している。

Service Control Policy を作成する

- [ポリシー]を選択し、[ポリシーの作成]をクリックする。

- [ポリシージェネレーター]を選択し、ポリシーを定義して、[ポリシーの作成]をクリックする。

- ポリシーエディタで定義を確認すると以下の通り。

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Stmt1535819596000", "Effect": "Deny", "Action": [ "ec2:AttachInternetGateway", "ec2:CreateInternetGateway" ], "Resource": [ "*" ] } ] }